«I lavoratori avvertiti soltanto un mese dopo». In centinaia a bloccare i bancomat

ANCONA «È stato ritenuto che la problematica informatica verificatasi non costituisca un rischio elevato per i soggetti interessati e che comunque si proseguirà a monitorare costantemente le infrastrutture per la pronta risoluzione di eventuali criticità che si dovessero presentare». Nella circolare diramata lo scorso 8 gennaio al personale e per conoscenza alle sigle sindacali regionali Cgil, Cisl e Uil è così che l’Authority spiegava l’attacco informatico subito l’11 dicembre e rivendicato solo all’inizio di questa settimana dal collettivo Anubis. L’incursione nel sistema informatico dell’ente ha consentito agli hacker di mettere le mani su 56mila file, molti dei quali finiti in rete e contenenti dati sensibili.

Il precedente

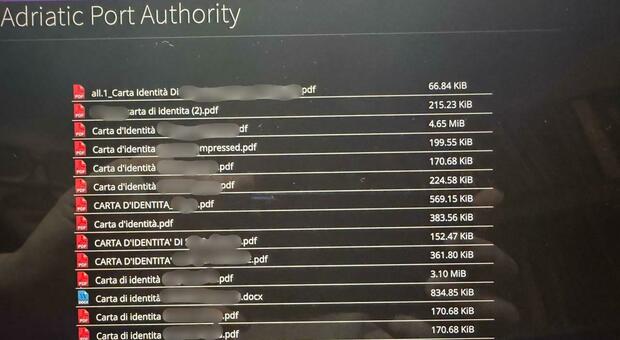

Nell’informativa pubblicata venerdì, l’Authority attestava di aver comunicato l’incidente alle rappresentanze sindacali il 12 dicembre e al personale l’8 gennaio. «Un primo attacco s’era verificato nel 2024, l’Authority ci aveva garantito che avrebbe rafforzato la sicurezza informatica, evidentemente non è bastato» dice Gianluca Toni, segretario generale Cgil Ancona, che solleva una criticità: «Ora il problema sarà rifare i documenti, comprese le carte d’identità che sono finite in rete. A dicembre, quando hanno agito gli hacker, nessuno ci ha avvisato. È stato un fulmine a ciel sereno» chiosa Toni. «Chiederemo all’Authority un incontro per capire le conseguenze di questo attacco» riferisce Roberto Ascani, della Fit Cisl Marche. «Degli hacker abbiamo saputo solo l’8 gennaio. La comunicazione, tra l’altro, sembrava minimizzare quanto accaduto». Nella lettera, dove già si fa riferimento al «ransomware Anubi» (un malware che ha già fatto danni in Australia, Canada, Perù e Stati Uniti, ndr) si parla di «una problematica» verificatasi «ai sistemi informatici dell’ente». Un attacco che non è sembrato essere «di natura sofisticata». Sono stati 36 i Gb trafugati su un totale di 2.250 Gb degli stessi dati interessati dall’incidente di sicurezza informatica avvenuto a marzo 2024. Nell’informativa dell’8 gennaio, l’Authority avvisava i dipendenti anche sulle misure di sicurezza adottate (scansioni anti virus, blocco Vpn), anche per prevenire blitz futuri. Non è escluso che gli hacker possano già aver chiesto un riscatto.

Le conseguenze

L’attacco, denunciato alla Polizia postale e all’Autorità garante per la protezione dei dati personali, ha messo online file che in parte erano già pubblici. Ma anche documenti che possono riflettere sulla quotidianità delle persone. Sono, infatti, state sottratte centinaia di carte di identità, codici fiscali, cartelle cliniche, e Iban appartenenti ad altrettanti dipendenti o imprenditori del porto. Dati che possono essere duplicati e utilizzati da chi si occupa, soprattutto, di truffe online. L’incubo di molti è la duplicazione dell’identità. Motivo per il quale, da quando è stata diffusa pubblicamente la notizia (a un mese dal cyber crimine), in centinaia si sono affrettati a contattare la banca per bloccare/cambiare l’Iban; e a prendere appuntamento con il Comune per fare la carta di identità. È il caso, quest’ultimo, dell’assessore regionale Giacomo Bugaro, che tra le deleghe ha quella al porto. «Come ho saputo dei dati trafugati? Dal Corriere Adriatico» afferma. «Non mi ha fatto certo piacere saperlo così, ora dovrò rifarmi la carta di identità, mi sto già organizzando». E ancora: «La Regione non era stata informata di nulla. Se fossi stato avvisato prima della violazione dei dati, mi sarei mosso di conseguenza. Mi dispiace per l’Authority, è un incidente non felice. Purtroppo, ad oggi, dobbiamo fare i conti anche con questi attacchi».